В последние годы вопросы конфиденциальности в Интернете стали предметом публичных дискуссий, и поэтому анонимное онлайн-общение превратилось в одну из самых горячих тем. В этой области маршрутизатор Onion (сокращенно Tor) стал доминирующим игроком для тех, кто стремится сделать свое поведение в сети анонимным. Однако теперь у него есть конкуренты.

Onion Router (Tor)

Ядром Tor является система маршрутизации Onion третьего поколения, разработанная исследовательской лабораторией ВМС США. Первоначально он был разработан для защиты конфиденциальности передачи данных между государственными учреждениями. В настоящее время он нашел широкое применение предприятиями, организациями, учреждениями, а также частными лицами, стремящимися защитить свою передачу данных. Несмотря на то, что Tor получил широкое признание и распространение, он имеет свои слабые стороны.

Во-первых, Tor - это не децентрализованная сеть. Tor - это многоуровневая сеть, которая полагается на ряд авторитетных служб каталогов. Эти органы управления каталогами представляют собой централизованные серверы, которыми управляют группы добровольцев, которые тесно сотрудничают с Tor Foundation. Эта высокоцентрализованная система на самом деле уязвима. Закрытия значительного числа служб каталогов, расположенных в США, Германии или Нидерландах, более чем достаточно для дестабилизации всей сети и снижения эффективности ретрансляторов и взаимодействия в сети.

Во-вторых, Tor поддерживает связь только через TCP. Таким образом, такие сервисы, как потоковое мультимедиа VoIP и RTSP, сервисы, основанные на других протоколах, таких как SIP, недоступны на Tor. Следовательно, Tor ограничен с точки зрения типов сервисов, которые он может поддерживать.

Наконец, Tor недостаточно устойчив к таким угрозам, как Атаки Сивиллы. Теоретически, пока будет создано и подключено к сети достаточное количество узлов ретрансляции, пользователи Tor будут испытывать высокую вероятность того, что все три узла ретрансляции, используемые для передачи данных в сети, будут поддельными узлами. В этом случае данные пользователей будут расшифрованы и получены злоумышленниками.

Является ли I2P средством от слабых мест Tor?

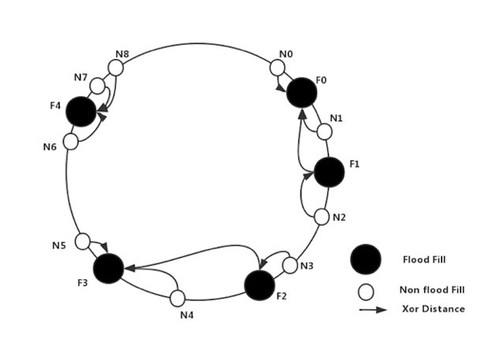

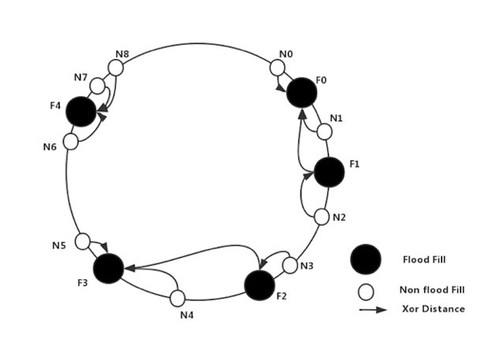

Процессы передачи данных в Invisible Internet Project (I2P) осуществляются через односторонние туннели, что означает, что для данных, передаваемых от клиента к серверу и от сервера к клиенту, будут использоваться два уникальных маршрута. Чтобы решить проблему централизации и предотвратить атаку адресов серверов, I2P делит узлы в своей сети на узлы Floodfill и Non-Floodfill. Первоначальный идентификатор любого узла по умолчанию - Non-Floodfill, и только квалифицированные узлы будут «обновлены» до узлов Floodfill. Система I2P соединит все узлы Floodfill с помощью алгоритма Kademlia, который затем сформирует базу данных I2P, напоминающую органы управления каталогами в сети Tor.

Узлы Floodfill будут хранить два типа данных, а именно RouterInfo и LeaseSet. RouterInfo включает идентификатор узла, открытый ключ, подпись, универсальный протокол и информацию о порте, тогда как LeaseSet содержит такую информацию, как значение хэша, точка входа в туннель передачи и т.д.

Каждый узел I2P распределяется по логическому кругу в соответствии с 256-ключом маршрутизатора. Их логические позиции обновляются ежедневно, что приводит к различным схемам распределения узлов. Узлы также будут загружать данные в разные узлы Floodfill. Этот механизм предназначен для защиты сети от Атак Сивиллы.

В рамках передачи данных клиенты и серверы будут иметь независимые входящие и исходящие туннели. Полный процесс передачи данных будет включать в себя четыре туннеля. В этом процессе зашифрованные данные сначала будут отправлены на шлюзы исходящего туннеля и снова зашифрованы перед передачей на сервер через входящий туннель. Затем сервер расшифровывает данные и повторяет ту же процедуру для связи с клиентом. Каждый задействованный узел знает только зашифрованные данные, которые он получил, и данные, которые он затем передал, тем самым скрывая личности взаимодействующих сторон. Таким образом достигается анонимность.

I2P решил потенциальную проблему, вызванную централизованными службами каталогов, и сделал слежку в сети дорогостоящим занятием. Однако многократное шифрование и ретрансляции в процессе передачи данных также приводят к увеличению времени отклика. Угроза от Атак Сивиллы сохраняется, поскольку злоумышленники все еще могут поставить под угрозу сеть, создавая промежуточные узлы. Что еще более важно, и Tor, и I2P полагаются на добровольцев для обслуживания узлов, и, таким образом, услуги сетей могут быть несовместимыми, если добровольцам не будет предоставлено надлежащее стимулирование.

Зашифрованная связь на SmartX

Анонимный протокол SmartX с низкой задержкой (SmartX Low Latency Anonymous Protocol или SLLAP) сочетает в себе преимущества Tor и I2P. Он хранит открытый ключ серверных узлов и других онлайн-клиентов, а также точки входа в сеть DHT. Таким образом, серверные узлы и клиенты будут иметь несколько адресов входа, но ни один из адресов не будет настоящим IP.

SLLAP поддерживает узлы DHT с помощью алгоритма Kademlia и избегает проблемы централизации, делая сеть DHT динамической, тем самым предотвращая запуск целенаправленных атак злоумышленниками. В то же время SmartX также периодически проводит тесты узлов, чтобы гарантировать безопасность и надежность сети. Проводятся следующие тесты:

Проверка полосы пропускания: каждый новый узел на SmartX должен пройти проверку полосы пропускания. После прохождения это означает, что этот узел имеет пропускную способность, превышающую минимально необходимый порог.

Тест хранилища сообщений: сообщения будут храниться в узлах сервера SmartX в течение короткого времени. Следовательно, механизм кэширования сообщений чрезвычайно важен для SmartX, поскольку он определяет, могут ли автономные пользователи получить сообщение правильно. Тест служит для обнаружения узлов, которые имеют только конфигурации с низкой производительностью и не обеспечивают кэширование сообщений.

Тест хранилища блоков: узлы сервера SmartX должны хранить полные блоки для выполнения таких задач, как проверка транзакций и блокировки. Доверенные узлы будут хранить копии блоков постоянно.

Источник: https://medium.com/smartx/what-are-the-advantages-of-smartx-over-tor-and-i2p-96a3c01780ae#id_token=eyJhbGciOiJSUzI1NiIsI |